Специалисты обнаружили новый вредонос, который загружает на компьютер жертвы бэкдор.

Исследователи в сфере информационной безопасности из AlienVault выявили новое вредоносное ПО — GZipDe. Оно является частью многоходовой процедуры, в результате которой на компьютер жертвы устанавливается бэкдор. Пока выявлена только одна такая атака, ее цель неизвестна, но специалисты предполагают кибершпионаж.

Появление GZipDe

Единственный известный случай активности этого вредоноса обнаружили на в середине июня 2018 года. Пользователь из Афганистана загрузил на VirusTotal зараженный документ Word, содержащий текст статьи, опубликованной в мае. Она посвящена саммиту Шанхайской организации сотрудничества, вопросам в сфере политики, экономики и безопасности Евразийского региона.

VirusTotal скрывает точную информацию о том, кто загрузил файл, поэтому цель кампании выявить не удалось.

Принцип работы

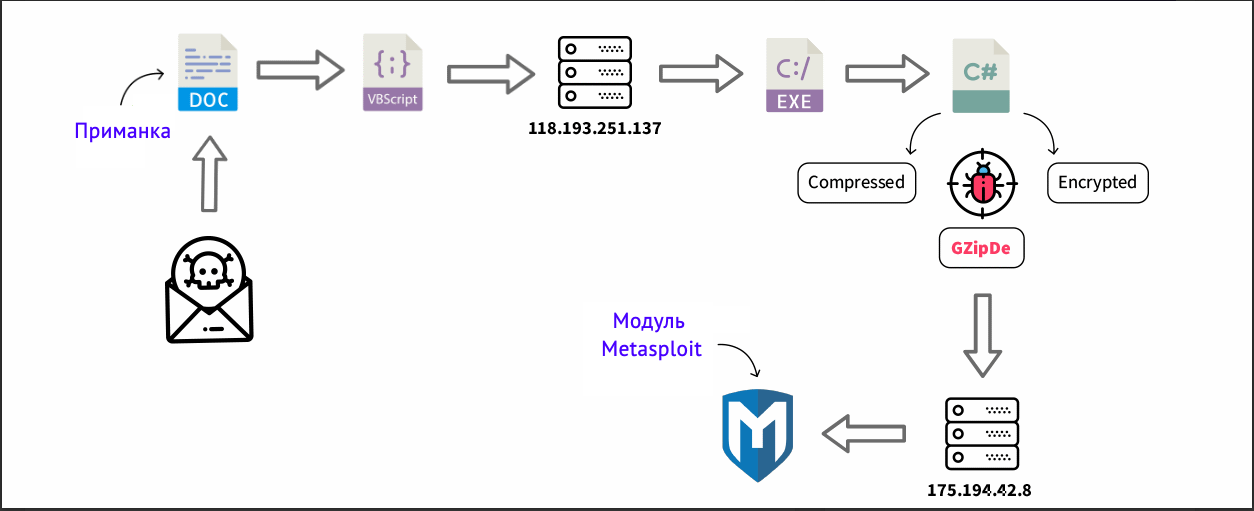

Запущенные пользователем макросы из документа Word запускают скрипт в Visual Basic, который выполняется в PowerShell и позже приводит к загрузке реального вредоноса — GZipDe. Согласно отчету, GZipDe закодирован в .NET и использует пользовательский метод шифровки, чтобы скрыть подозрительные процессы и не активировать антивирусную защиту.

Роль GZipDe заключается в том, чтобы с удаленного сервера загрузить потенциально опасный файл.

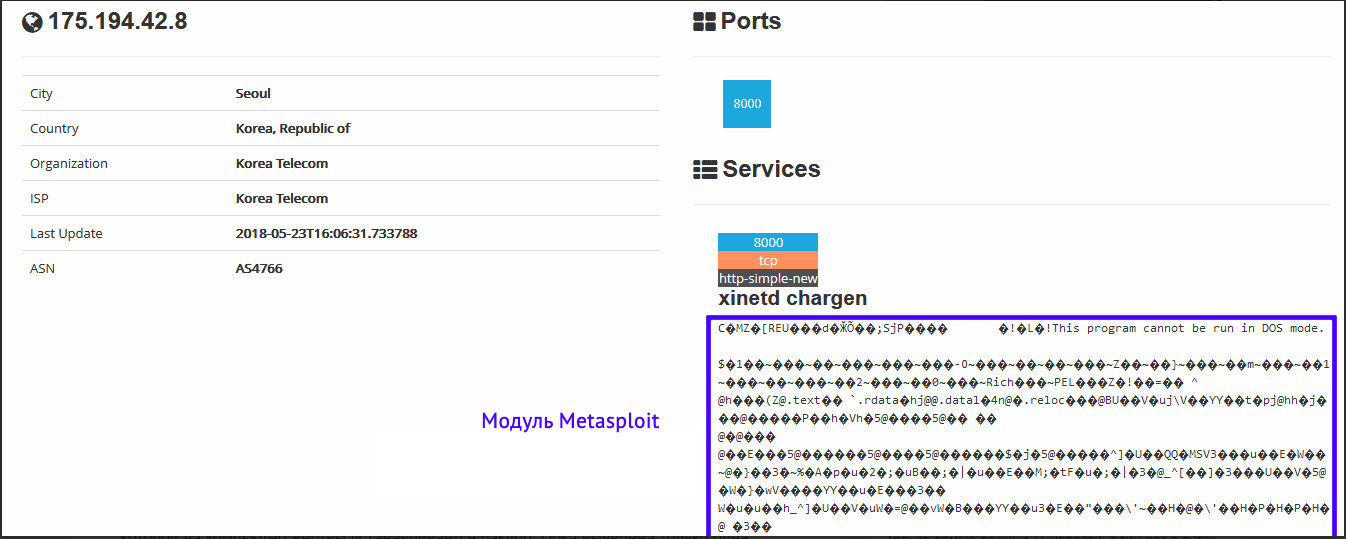

Когда исследователи обнаружили малварь, второй сервер уже был неактивен. Однако Shodan успел проиндексировать его и пометить как загрузчик модуля Metasploit.

Анализ команды AlienVault показал, что обнаруженный модуль является бэкдором. Он собирает информацию прямо из системы и связывается с контролирующим сервером для получения дальнейших команд.

С развитием технологий злоумышленники переходят от написания собственного вредоносного кода к использованию готовых инструментов. К примеру, в феврале 2018 года на GitHub появился Python-код, который использует для поиска уязвимых устройств базу Shodan, а способ эксплуатации бреши подбирает через Metasploit.