ЧТО ТАКОЕ СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ?

Социальная инженерия - лучшее оружие мошенника. Если быть точнее, то это метод несанкционированного доступа к информации или системам хранения информации без использования технических средств. Основной целью социальных инженеров, как и других хакеров и взломщиков, является получение доступа к защищенным системам с целью кражи информации, паролей, данных о кредитных картах и т.п. Основным отличием от простого взлома является то, что в данном случае в роли объекта атаки выбирается не машина, а ее оператор. Именно поэтому все методы и техники социальных инженеров основываются на использовании слабостей человеческого фактора, что считается крайне разрушительным, так как злоумышленник получает информацию, например, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего. Для защиты от атак данного вида следует знать о наиболее распространенных видах мошенничества, понимать, что на самом деле хотят взломщики и своевременно организовывать подходящую политику безопасности.

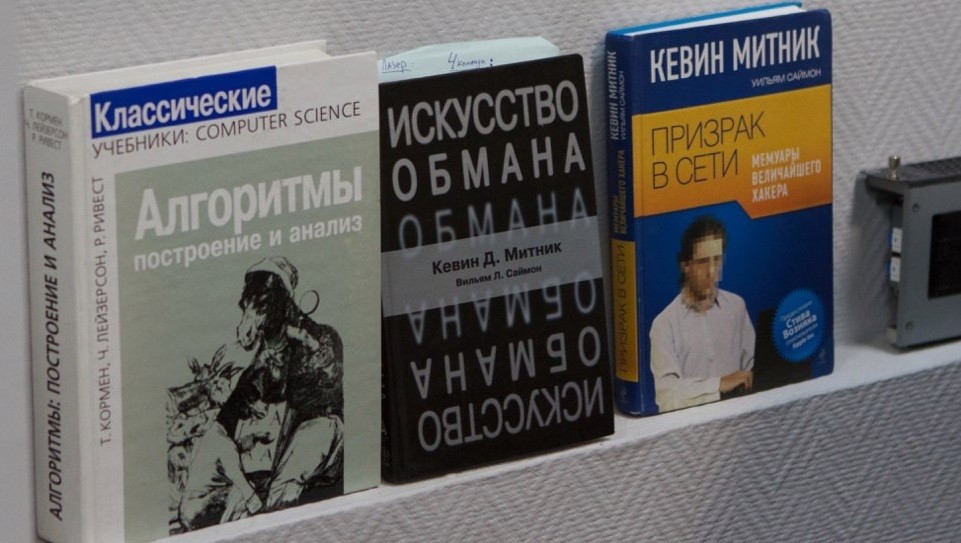

В век информационных технологий социальная инженерия приобрела прочную связь с киберпреступностью, но на самом деле это понятие появилось давно и изначально не имело выраженного негативного оттенка. Если вы думаете, что социальная инженерия — такая выдумка из книг-антиутопий или сомнительная психологическая практика, то эта статья изменит ваше мнение.

Вот примеры социальной инженерии:

Для достижения своих целей злоумышленники эксплуатируют человеческое любопытство, доброжелательность, вежливость, лень, наивность и другие самые разные качества. Атака на человека (так хакеры называют социальную инженерию) может производиться по многим сценариям, в зависимости от ситуации, но существует несколько наиболее распространенных техник работы злоумышленников.

- Фишинг - данный метод оказывается в значительной степени эффективным из-за невнимательности пользователя.

Пример: На вашу электронную почту приходит письмо от какого-то неизвестного ресурса. К письму приложена ссылка по которой предлагается перейти. Перейдя по ссылке вас скорее всего попросят авторизоваться. Вы вводите пароль и логин даже не посмотрев на адрес сайта, а мошенники таким образом получают необходимые для взлома данные, после чего совершают любые действия на вашей странице. - Троян - вирус, получивший свое название по принципу работы, сходному с троянским конем из древнегреческого мифа. Жертва скачивает программу или даже картинку и все, вирус уже на вашем компьютере. При помощи его происходит кража ваших данных. Зачастую вирус скачивается автоматически при банальном переходе по ссылке.

Но почему данный вид кражи называют социальной инженерией? Потому что разработчики вируса хорошо понимают, как сделать файл максимально привлекательным, чтобы вы 100% на него кликнули или скачали. - Кви про кво (от латинского quid pro quo) - переводится как "то за что". Более доступно - это работает по принципу "услуга за услугу". Мошенник представляется сотрудником службы технической поддержки. Подавляющее число жертв даже и глазом не моргнет, и с радостью разболаболят необходимую информацию. В добавок выполнят все необходимые мошеннику действия.

Существует еще один вид социальной инженерии, обратная инженерия. Это вид атаки, при котором вы сами обращается к злоумышленнику и предоставляет ему нужные сведения.

Обратная инженерия достигается несколькими путями:

Ситуация подстроена таким образом, что ваша система начинает некорректно работать, и вы пытаетесь найти специалиста для помощи. Все сделано так, что специалист к которому вы обратились и есть мошенник. Исправляя "якобы" вашу проблему, хакер осуществляет необходимые для взлома действия. Иногда, чтобы получить необходимую информацию ему мало одного доступа к компьютеру, необходимо общение непосредственно с жертвой. Этот метод хорош еще тем, что при обнаружении взлома, специалист остается вне подозрений.

Методы защиты:

Самое главное это бдительность и разумный скептицизм. Внимательно смотрите на адрес ресурса, на котором собираетесь вводить свои личные данные.

Если вам звонят и представляются сотрудником какой-либо организации или сайта, то важно понимать, что он уже должен обладать всей необходимой информацией и ему не нужно знать ваши конфиденциальные данные. Для идентификации вашей личности зачастую необходимо назвать последние цифры каких-либо данных, а если вас просят назвать их целиком, то тут уже стоит насторожиться.

Работая с како либо важной информацией, важно буквально кожей чувствовать, что происходит вокруг вас. Довольно большое количество данные было подсмотрено через плечо жертвы.

Не переходите по ссылке на ресурс если четко не понимаете куда вы пытаетесь попасть и зачем. Помните, что самый лучший пособник злодея, ваше любопытство. Лучше проигнорируйте ситуацию, тогда в вашей жизни мало что изменится. Никогда не разглашайте ваши личные данные без веской причины.

Надеюсь будет полезно прочитать всем. Удачи и не попадитесь