Ботнет и его опасность

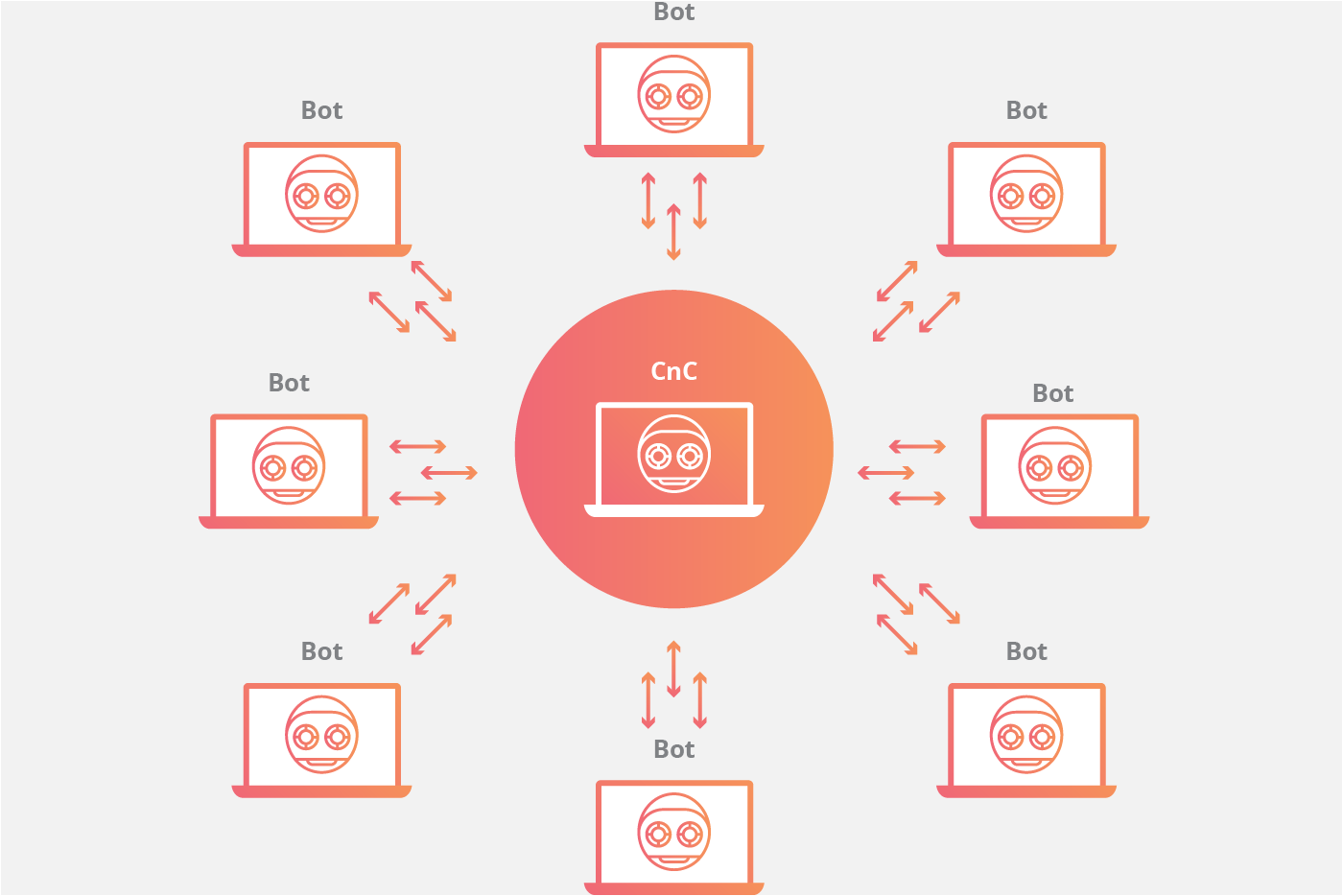

Ботнет (англ. botnet) —сегодня распространенная проблема в интернете и его

безопасности, это сеть компьютеров иногда серверов, которые через

уязвимости в ПО или по обычной глупости юзеров заражены вирусами и

троянами предназначенными для «зомбирования» вашего пк (обычно потому

управляют через удаленный контроль или скрытого пользователя), цель

которых в первую очередь не навредить вашим данным или удалить их, а

превратить компьютер в «зомби» (или бота), в таком состоянии в котором

злоумышленник сможет использовать вычислительные ресурсы компьютера в

своих целях. Как вариант — использовать как анонимный удаленный пк в

незаконных схемах(кардинг, теневой бизнес и др)

В одним из крупнейших известных ботнетов контролировал сеть более чем на

12 млн. Это стало известно в марте 2010, хакера который его запустил так и не

поймали

Основная опасность и возможности Ботнета

Список возможностей ботнета сам по себе довольно большой как и способы

применения их различаются( и каждый день меняются и добавляются новые),

но в основном все они разделяются на такие категории:

- Loader: есть почти во всех вирусах и троянах использующие для ботнета.

Обновляет или устанавливает старые версии бота, загружает через сеть все что

нужно хакеру и не нужно вам (трояны, новые боты и т. д.). С помощью этой

программы на все компьютеры одновременно могут быть установлены

троянские программы шпионы, которые передают все, когда-либо введенные

на данном компьютере данные.( это может быть даже данные кредитной карты

или банковский аккаунт)

Keylogger: перехват и сохранение введенных на клавиатуре символов с

последующей отправкой хакерам. ( как вы понимаете количество данных и

возможности такого вируса не ограничены, поскольку такой логгер записывает

что и где вводите например на сайте сбербанка данные о карте и прочие) - DDoS: атакует сервера или другие пк путём перегрузки множеством

запросов от сети ботов. Такая атака может полностью положить сервер или пк,

или серьезно навредить его работе . Иногда его используют для кибер-

шантажа, требуя выкуп для остановки атаки. Разумеется и в и политических

целях, атакуя правительственные сайты и прочие интересные ресурсы

(Например хакеры из группировки анонимус часто наказывает своих недругов

именно таким способом и являются владельцами одних из самых крупных

сетей ботнет). Одной из успешных и известных атак на сервера майкрософта с

помощью вируса-трояна «MSBlast!», который в один день начал долбить

запросами со всех компьютеров адрес microsoft.com, из-за чего сайт ушел в

отстой и падал пару раз. - Spam: (более 80% мирового трафика загружено такими вирусами и

сообщениями) заранее заготовленный шаблон спам-сообщения и начать

рассылку спама на указанные адреса, и часто в самих сообщения встроен loader,

а как мы уже знаем он может загрузить все остальное ... - Proxy: использовать компьютера из сети ботнет как прокси-сервер для

анонимности, то есть шифрование трафика хакера, который будет пользоваться

вашим пк, часто используют кардеры и дельцы теневого бизнеса( а опасность

заключается в том что потом приедут за вами и доказать свою невинность будет

очень трудно, а иногда даже невозможно

5.VNC

Это удаленный доступ к вашему ПК, часто используется для Cryptomining

криптовалют — Это заражение компьюетра скрытым майнером и его

подальшие распространение по сети то есть в нем встроенные почти все

вышеперечисленные возможности, для того чтобы майнить криптовалюты( к

примеру биткоин), это самое распространенное использование ботнета сейчас

изза растущей популярности и стоимости криптовалют

Контроль и использование сети довольно часто происходит не самими

хакерами. а компаниями которые у них их купили, например для уничтожение

конкурентов, дудос сайтов конкурента и прочие варианты коммерческого

использования и монетизации сети бонет